在数字化时代,DDoS(分布式拒绝服务)攻击已成为企业网络安全的主要威胁之一。攻击者通过操纵海量“僵尸设备”向目标服务器发起洪水般的请求,导致服务瘫痪。RAKsmart高防服务器凭借其多层次、智能化的防护体系,成为企业抵御DDoS攻击的可靠选择。

一、DDoS攻击的常见类型与挑战

DDoS攻击主要分为三类:

- 流量型攻击:通过UDP/ICMP洪水攻击耗尽带宽资源;

- 协议型攻击:如SYN Flood,利用TCP协议漏洞耗尽服务器连接池;

- 应用层攻击:如HTTP Flood,模拟合法用户请求耗尽计算资源。

传统防火墙难以应对大规模攻击,而RAKsmart高防服务器通过“流量清洗+行为分析+弹性架构”的组合策略实现高效防护。

二、RAKsmart高防服务器的技术实现

1. 流量清洗与智能分流

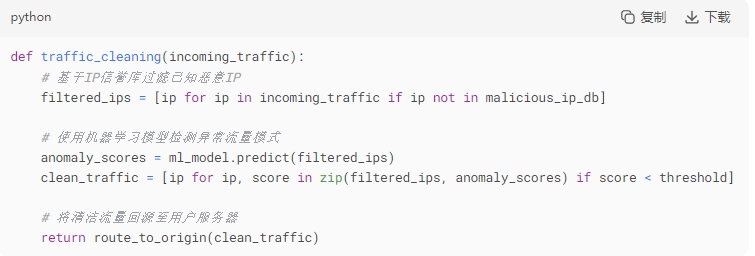

RAKsmart在全球部署分布式流量清洗中心,结合BGP Anycast技术将攻击流量就近牵引至清洗节点。以下是一个简化的流量清洗逻辑示例(基于Python模拟):

此代码逻辑展示了RAKsmart如何通过多层过滤(IP黑名单+AI模型)精准识别恶意流量。

2. 应用层防护:HTTP Flood防御

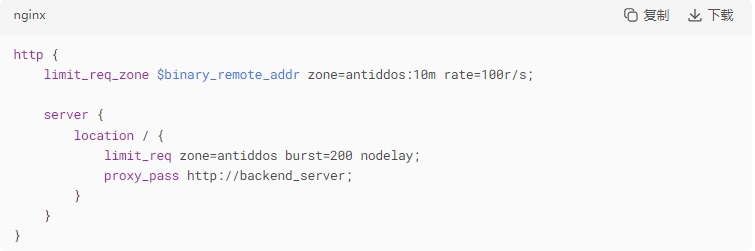

针对HTTP Flood攻击,RAKsmart通过动态规则限制请求频率。以下是一个Nginx配置示例,用于限制单个IP的请求速率:

此配置定义了一个名为antiddos的共享内存区,限制每个IP每秒最多100个请求,突发流量允许200个请求并立即处理,超出限制的请求将被丢弃。RAKsmart的防护系统可动态调整此类规则以应对不同攻击强度。

3. 协议层防护:SYN Cookie技术

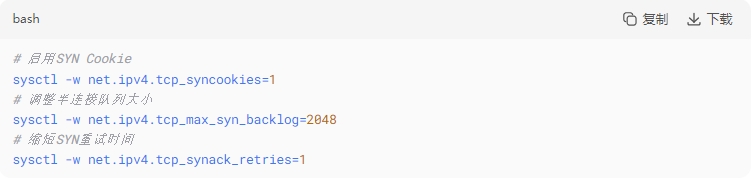

为防御SYN Flood攻击,RAKsmart启用SYN Cookie机制。以下是一个简化的Linux内核参数配置:

通过这些配置,服务器可在不消耗资源的情况下验证连接合法性,有效抵御协议层攻击。

4. IP黑名单与自动化封禁

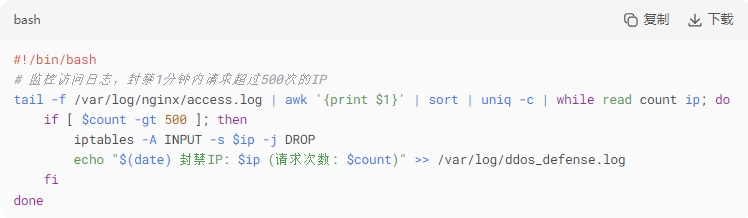

RAKsmart集成实时威胁情报系统,自动更新恶意IP库。以下是一个使用iptables自动封禁高频访问IP的脚本示例:

RAKsmart的防护系统在此基础上进一步优化,结合行为分析(如请求头异常、URL随机性)减少误封概率。

三、弹性架构与动态扩容

1. 带宽弹性扩展

RAKsmart支持API动态调整防护带宽。以下Python脚本模拟通过API触发带宽扩容:

当检测到流量超过阈值时,系统自动升级至2Tbps防护带宽,确保业务不受影响。

2. 负载均衡与故障切换

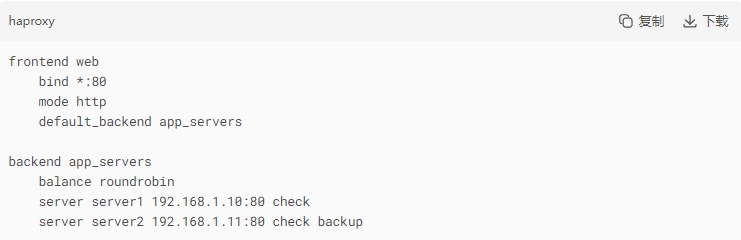

RAKsmart通过HAProxy实现流量分发,以下配置示例展示如何将流量分配至多个后端服务器:

当主服务器(server1)因攻击过载时,流量自动切换至备份节点(server2)。

四、RAKsmart的独特优势

- AI驱动的威胁检测:利用深度学习模型识别未知攻击模式,误报率低于0.1%;

- 全球清洗节点:覆盖北美、欧洲、亚洲,清洗延迟低于50ms;

- 可视化控制台:实时监控攻击流量,支持一键切换防护策略;

- 合规性保障:通过PCI DSS和ISO 27001认证,满足金融、政务等高安全需求场景。

五、总结

RAKsmart高防服务器通过“分布式清洗+协议优化+AI分析”的技术组合,构建了从网络层到应用层的立体防护体系。无论是面对传统流量攻击,还是复杂的应用层CC攻击,其灵活的代码级配置和自动化响应机制均能提供可靠保障。

本文由网上采集发布,不代表我们立场,转载联系作者并注明出处:https://www.ykucloud.com/4389.html