在网络安全威胁日益严峻的今天,服务器遭受暴力破解(Brute Force Attack)已成为常见的攻击手段之一。对于使用RAKsmart服务器的用户而言,若未采取有效防护措施,服务器可能成为黑客的“提款机”。接下来,本文为您解析如何构建多层级防御体系,保障服务器登录安全。

一、暴力破解攻击的运行机制与危害

攻击原理

爆破攻击通常遵循以下流程:

- 目标扫描:通过工具(如Nmap)扫描公网IP段,识别开放22(SSH)、3389(RDP)等端口的服务器;

- 字典生成:结合社会工程学,创建包含常见用户名(admin、root)和弱密码(123456、password)的字典库;

- 自动化尝试:使用Hydra、Medusa等工具发起高频登录请求;

- 权限获取:成功登录后植入后门程序或勒索病毒。

二、RAKsmart服务器的潜在风险点

针对RAKsmart服务器环境,需特别关注以下脆弱性:

- 默认端口暴露:新购服务器默认开放SSH 22端口,成为攻击者首要目标;

- 弱密码隐患:部分用户为方便记忆,使用“服务器IP+123”等简单密码;

- 日志监控缺失:未启用登录失败记录,难以及时发现异常行为;

- 防火墙配置空白:未限制IP访问范围,允许全球任意IP尝试连接。

三、四层防御体系构建方案

1. 网络层防护:缩小攻击面

修改默认端口:将SSH端口从22更改为非标准端口(如35222),降低被扫描概率:

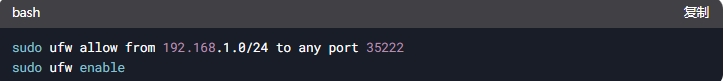

配置防火墙规则:使用UFW或iptables仅允许可信IP访问管理端口:

启用Cloudflare Tunnel:通过Cloudflare Zero Trust隐藏服务器真实IP,强制所有连接经由Cloudflare网络中转。

2. 认证层加固:提升破解难度

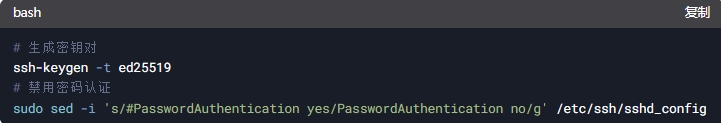

禁用密码登录:强制使用SSH密钥认证,彻底杜绝密码爆破可能:

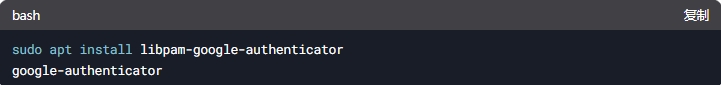

双因素认证(2FA):为关键账户启用Google Authenticator,即使密钥泄露仍需动态验证码:

密码策略强化:对必须使用密码的服务,设置复杂度要求(长度≥12位,含大小写+数字+符号)。

3. 系统层监控:实时阻断异常

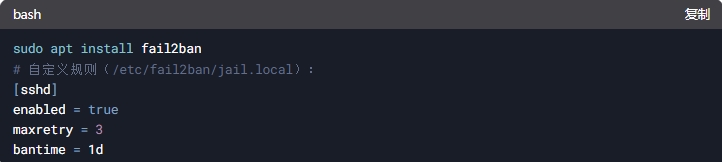

安装Fail2ban:自动封禁连续登录失败的IP地址:

日志分析告警:通过ELK(Elasticsearch+Logstash+Kibana)堆栈实时分析/var/log/auth.log,触发异常登录告警。

Root账户限制:禁止root直接登录,创建普通用户并授予sudo权限:

4. 应用层隔离:最小化攻击影响

容器化部署:使用Docker或Kubernetes运行关键服务,即便单个容器被入侵,主机系统仍受保护。

权限分离:遵循最小权限原则,数据库、Web服务等使用独立低权限账户运行。

定期漏洞扫描:通过OpenVAS或Nessus检测系统漏洞,及时修补高危风险。

四、紧急响应与灾备方案

即使防护措施完备,仍需预设应急流程:

- 实时入侵检测:部署Wazuh或OSSEC,识别

/etc/passwd异常修改、可疑进程等行为。 - 自动化封禁:通过脚本自动拉取威胁情报(如AbuseIPDB),批量封禁已知恶意IP段。

- 快照回滚:利用RAKsmart提供的每日备份功能,发现入侵后立即回退至安全快照。

- 取证溯源:保留至少90天的完整日志,配合

autopsy等工具分析攻击路径。

结语

服务器安全是一场攻防不对称的持久战。通过RAKsmart服务器的基础性能保障,结合网络隔离、认证强化、实时监控与应急响应四重防护,可大幅提升攻击者的成本与风险。但需谨记:没有绝对安全的系统,唯有持续动态的防御升级,才能在这场“猫鼠游戏”中占据先机。

本文由网上采集发布,不代表我们立场,转载联系作者并注明出处:https://www.ykucloud.com/4094.html