本文,小库主机将为大家分享在已安装宝塔面板的RAKsmart Linux服务器上,对SSH服务进行一系列基础却极其有效的安全加固,显著提升服务器的安全基线,防患于未然。

一、为何要加固SSH?

默认的SSH配置(22端口+密码登录)非常容易被自动化脚本暴力破解。一旦攻击者通过SSH侵入,您的服务器和数据将面临巨大风险。加固的目的在于:

- 减少攻击面:隐藏或更改默认端口,避开大部分自动化扫描。

- 强化认证方式:优先使用密钥登录,彻底杜绝密码爆破的可能。

- 最小权限原则:限制可登录的用户和来源IP,降低潜在破坏。

RAKsmart台湾独立服务器推荐产品:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 购买 |

| E5-2630L | 16G | 1T HDD | 50M | 1IP | $119.00 | 立即购买 |

| E5-2680 | 16G | 1T HDD | 50M | 1IP | $129.00 | 立即购买 |

| E5-2630L*2 | 32G | 1T HDD | 50M | 1IP | $139.00 | 立即购买 |

| E5-2680*2 | 32G | 1T HDD | 50M | 1IP | $149.00 | 立即购买 |

| E5-2683v4*2 | 64G | 1T SSD | 50M | 1IP | $219.00 | 立即购买 |

| E5-2698v4*2 | 64G | 1T SSD | 50M | 1IP | $269.00 | 立即购买 |

| Gold-6133*2 | 64G | 1T NVME | 50M | 1IP | $319.00 | 立即购买 |

| Platinum-8168*2 | 64G | 1T NVME | 50M | 1IP | $469.00 | 立即购买 |

| AMD-32Core*2 | 128G | 1T NVME | 50M | 1IP | $719.00 | 立即购买 |

| AMD-64Core*2 | 256G | 1T NVME | 50M | 1IP | $1019.00 | 立即购买 |

注:上述配置均为默认配置,可在后台任意升级配置。具体套餐和配置请参考RAKsmart官网。

二、安全加固实战步骤

重要提示: 在进行任何SSH配置修改前,请务必确保已通过宝塔面板或当前SSH会话开启了另一个终端窗口,或者准备通过RAKsmart提供的VNC控制台进行操作。一旦配置出错导致SSH无法连接,可以通过这些后备方式登录修复。

1. 修改默认SSH端口

这是最简单有效的一步,可以避开90%以上的自动化扫描。

登录宝塔面板,在左侧菜单找到“终端”,或者使用您的SSH客户端(如PuTTY、Xshell)登录当前服务器。

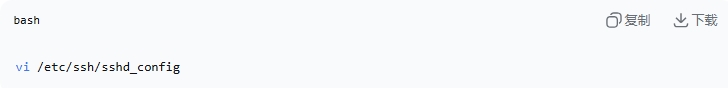

编辑SSH配置文件:

或者使用宝塔自带的文件管理器,找到 /etc/ssh/sshd_config 文件进行编辑。

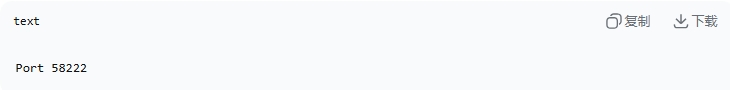

找到 #Port 22 这一行,删除前面的注释符 #,并将数字 22 修改为一个1024到65535之间且未被系统其他服务占用的端口号(例如 58222)。

保存文件并退出。

2. 禁止Root用户直接登录

直接使用root用户登录是极度危险的行为。我们应该禁止root直接SSH登录,转而使用普通用户登录后,再切换至root权限。

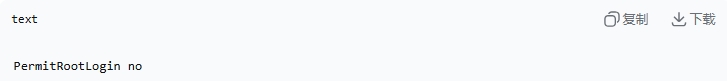

同样在 /etc/ssh/sshd_config 文件中,找到 #PermitRootLogin yes。

修改为:

保存文件。

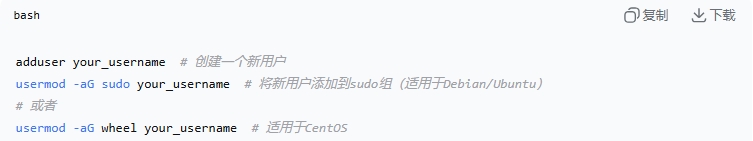

操作后,您需要先创建一个拥有sudo权限的普通用户(如果还没有的话):

3. 使用密钥对登录,禁用密码登录

SSH密钥对的安全性远高于密码。密钥对由公钥和私钥组成,公钥放在服务器上,私钥保存在本地客户端。即使攻击者知道了你的端口和用户名,没有私钥也无法登录。

生成密钥对(在本地电脑上操作):

Linux/macOS:使用 ssh-keygen -t rsa 命令。

Windows:可使用PuTTYgen工具生成。

将公钥上传至服务器:

宝塔面板方法(最简单):打开宝塔面板 -> 左侧“文件” -> 进入 /root/.ssh 目录(如果不存在则新建)-> 编辑或上传 authorized_keys 文件,将你的公钥内容粘贴进去并保存。

命令方法:在服务器上,将公钥内容追加到对应用户家目录下的 ~/.ssh/authorized_keys 文件中。

配置SSH禁用密码登录:

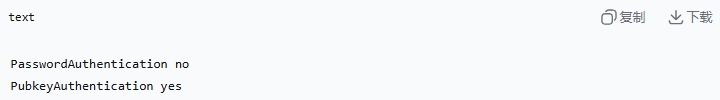

在 /etc/ssh/sshd_config 中,找到以下配置并修改:

务必确保本地使用私钥测试可以正常登录后,再执行此操作!

4. 配置防火墙(Fail2Ban)

Fail2Ban是一款非常实用的防暴力破解软件,它能监控系统日志,当发现多次失败的登录尝试后,会自动封禁该IP地址一段时间。

安装Fail2Ban:

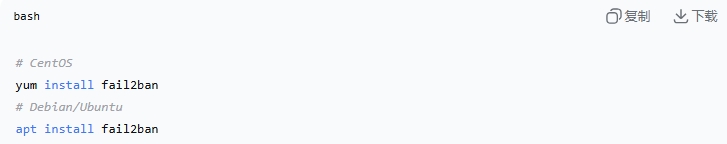

在宝塔面板的“软件商店”中搜索“Fail2Ban”,点击安装即可。或者通过命令行安装:

配置:Fail2Ban的配置文件通常位于 /etc/fail2ban/jail.local。您可以在宝塔面板中轻松设置封禁时间、查找周期等参数。

三、重启服务与验证

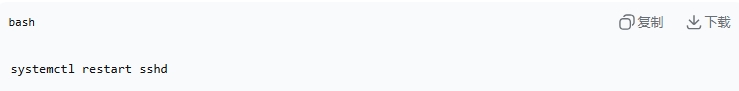

完成所有配置后,最关键的一步是重启SSH服务使配置生效。

重启后,请不要立即关闭当前终端! 打开一个新的SSH客户端窗口,使用新的端口和密钥尝试登录,确保一切配置正确。验证成功后,您的服务器SSH安全性就已得到质的提升。

总结

通过以上四步——修改默认端口、禁止Root直接登录、使用密钥认证、部署Fail2Ban——您已经为RAKsmart服务器构建了一道坚固的SSH安全防线。

小库主机温馨提示:安全是一个持续的过程,绝非一劳永逸。保持系统和服务软件的更新、定期检查日志、遵循最小权限原则,才能让您的服务器在公网中长治久安。

👉 优惠一触即达!点击了解RAKsmart优惠活动

本文由网上采集发布,不代表我们立场,转载联系作者并注明出处:https://www.ykucloud.com/10570.html